-

BitB 피싱 공격 사례로 알아보는 계정 탈취 수법과 계정 보호 방법Technology/로그관리 및 분석(SIEM) 2025. 3. 31. 14:16

안녕하세요. No.1 IT 솔루션 전문 기업 인스피언㈜입니다. 스팀(Steam)은 전 세계적으로 수백만 명의 게이머들이 사용하는 인기 게임 플랫폼입니다. 최근 스팀에서 게이머들을 노린 정교한 피싱 공격이 발견되었습니다. 'BitB(브라우저 내 브라우저 Browser-in-the-Browser)' 공격과 사례에 대해 알아보고, 공격을 예방하기 위한 보안 정보에 대해 살펴보겠습니다.

BitB 공격이란?

BitB 공격은 사용자가 신뢰하는 사이트의 로그인 창을 위장해 계정 정보를 빼내는 피싱 방식입니다. 일반적으로 웹사이트에서 외부 플랫폼 로그인을 지원할 때 별도의 팝업 창이 뜨는 구조를 이용합니다. 공격자는 브라우저 내부에 가짜 팝업 창을 만들고, 실제 로그인 페이지와 똑같은 디자인과 URL을 표시해 사용자를 속입니다. 주로 로그인 정보를 입력하는 창처럼 보이기 때문에 피해자들은 아무런 의심 없이 ID와 비밀번호를 입력하게 되고, 이 정보는 공격자가 통제하는 서버로 그대로 넘어갑니다.

BitB 공격으로 계정 탈취뿐만 아니라 개인정보나 금융 정보까지 유출될 위험이 있으므로 각별한 주의가 필요합니다. BitB 공격은 웹 기반 피싱 공격 중에서도 점점 더 발전하고 있어, 이를 통한 계정 탈취 사건이 갈수록 증가하고 있습니다. 2022년에 발생한 BitB 공격 사례에서도 공격자는 가짜 로그인 창을 띄워 피해자의 계정 정보를 가로챘습니다. 당시 도난당한 스팀 계정은 다크웹 등지에서 10만~30만 달러에 거래된 사례가 있었습니다.

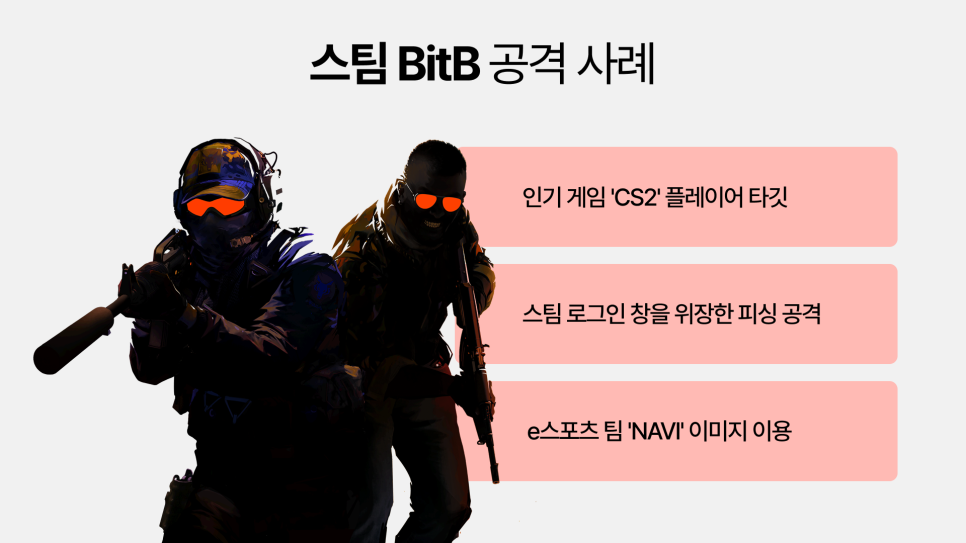

스팀 BitB 공격 사례

최근 스팀에서 확인된 BitB 공격은 인기 게임 '카운터 스트라이크 2(CS2)' 플레이어를 대상으로 이루어졌습니다. 공격자는 스팀 로그인 창과 동일한 형태의 가짜 팝업 창을 띄워 계정 정보를 입력하도록 유도했습니다. 피싱 페이지는 스팀 공식 로그인 창과 유사한 디자인에 주소창은 실제 스팀 도메인이 표시된 것처럼 보였습니다. 또한, 유명 e스포츠 팀인 '나비(NAVI)' 관련 이미지를 활용해 게이머들의 관심을 끄는 전략을 사용했습니다. 공격자는 유튜브에 관련 영상을 업로드하여 피싱 페이지로 사용자를 유도하는 홍보 활동도 병행한 것으로 확인되었습니다.

이번 BitB 공격의 주요 목표는 스팀 계정을 탈취하는 것으로 분석됩니다. 스팀 계정에는 게임 구매 내역, 아이템, 거래 내역 등이 포함되어 있어 경제적 가치가 큽니다. 특히, 희귀하거나 비싼 인게임 아이템을 보유한 계정은 해커들의 주요 표적이 됩니다. 탈취된 계정은 암시장에서 거래되거나, 계정 내 보유 자산이 유출될 가능성이 높습니다.

BitB 공격을 방지하기 위해서는?

BitB 공격은 점점 정교해지고 있으며, 게임 플랫폼인 스팀뿐 아니라 다양한 브라우저에서 BitB 공격 사례가 다수 나타나고 있습니다. 항상 보안 의식을 가지고 계정 보호에 신경 써야 하며, 의심스러운 로그인 창이 나타날 경우 세심한 확인이 필요합니다.

BitB인지 확인하는 방법으로 팝업 창을 드래그하여 이동할 수 있는지 확인하는 것이 중요합니다. 실제 브라우저 팝업 창은 이동이 가능하지만, BitB 공격으로 생성된 가짜 팝업 창은 이동이 제한되는 경우가 많기 때문입니다. 또한 스팀 계정에 2단계 인증(2FA)을 설정하면 로그인 시 추가 보안 코드 입력이 필요하므로 계정 탈취 위험을 줄일 수 있습니다. 로그인할 때는 직접 브라우저에 URL을 입력하여 접속하는 것이 안전합니다. 공격자는 유튜브와 같은 플랫폼에서 피싱 사이트로 유도하는 영상을 올릴 수 있으므로, 공식 채널이 아닌 출처 불명의 정보는 주의해야 합니다.

인스피언 BizInsider SIEM의 특장점

인스피언의 통합 보안관리 솔루션 BizInsider SIEM은 보안콘텐츠 제공(CTI)를 통해 다양한 최신 보안 위협 지표를 반영한 콘텐츠 업데이트를 제공하며, KISA C-TAS 위협 IP와 고객사 TI정보 연동으로 보안 위협을 탐지하는 기능을 제공합니다.

보안 위협 모니터링 대시보드를 통해 탐지 현황과 위험도 요약 정보를 실시간으로 확인할 수 있으며, 탐지된 보안 이벤트의 타임라인 분석, 자산 영향도 분석, 위협 추적 기능을 제공합니다.

보안위협탐지룰 설정 시 Blockly 방식을 도입하여 사용자가 시나리오 분석 룰을 간단하게 설정할 수 있습니다. 소명 기능을 통해 정탐/오탐/과탐의 명확한 판단 기준을 설정할 수 있으며 단순 반복 작업을 최소화할 수 있습니다.

인시던트 분석 화면을 통해 탐지된 인시던트의 상세 정보를 제공하며, 분석 쿼리 모니터링 화면에서는 설정된 쿼리에 따라 발생하는 인시던트를 추적하고 상세 내용을 확인할 수 있는 기능을 제공합니다. 상관분석 룰 시뮬레이션(테스트) 기능을 통해 운영망 반영 전 상관분석 룰의 정탐, 오탐, 정상 설정 여부를 검증할 수 있어 안정적이고 효율적인 룰 관리를 지원합니다.

인스피언㈜ 솔루션 제품은 조달청 온라인 몰에서 구매할 수 있으며, 솔루션에 대해 더욱 자세한 설명이 필요하시다면 아래 홈페이지에서 문의해 주세요!

'Technology > 로그관리 및 분석(SIEM)' 카테고리의 다른 글

NFC 결제 악용한 새로운 사이버 위협, 국내 확산 우려에 선제 대응 필요 (0) 2025.04.15 2024년 비밀정보 3,900만 건 유출 된 깃허브, 보안 기능 강화 (1) 2025.04.08 급증하는 메두사 랜섬웨어 공격, BYOVD 기법의 위협은? (1) 2025.03.28 악성앱 광고 사기 및 사용자 정보 탈취 피해 주의와 예방법🚨 (0) 2025.03.25 [BizInsider SIEM]기업 정보 보안 강화 핵심 솔루션 SIEM 활용 사례 (1) 2025.03.17